[UEBA] Поведенческий анализ в системах ИБ

![[UEBA] Поведенческий анализ в системах ИБ](/upload/iblock/696/696d5133f5e4521e109df890b241b757.jpg)

Подкаст № 3

Автор: Сергей Добрушский - руководитель группы разработки системы защиты баз данных "Гарда БД"

Мы поговорим о поведенческом анализе в современных ИБ-системах, насколько эта тема актуальна и востребована и откуда она возникла. В последнее время с легкой подачи Gartner термин UEBA (user and entity behavior analytics) или поведенческий анализ пользователей и сущностей как процесс кибербезопасности для детектирования внутренних угроз, атак или мошенничества, обрел высокую популярность среди вендоров и специалистов в сфере информационной безопасности.

Давайте попробуем разобраться, что же такое UEBA. Новый класс решений? Новый модуль в существующих решениях? Какие вообще задачи возлагаются на UEBA системы? Какие цели преследуются?

Итак, основные цели UEBA – оптимизация расследования инцидентов за счет сокращения времени расследования и числа сотрудников . Еще одна цель – повышение качества выявления инцидентов. То есть, по сути, предотвращение инцидентов, которые могут произойти в компании. И отсюда следует еще одна цель – прогнозирование или управление рисками информационной безопасности.

Причины актуальности и востребованности

В первую очередь, сильно возросло количество данных, с которыми приходится ежедневно работать офицерам ИБ. Развиваются технологии Big Data, причем не только как часть систем ИБ, но и систем, которые нужно защищать. В то же время растет компетенция злоумышленников, а атаки, которые изо дня в день проводятся с целью хищения информации или ее модификации в информационных системах принимает все более завуалированный вид. Их становится крайне сложно отличить от штатного, легитимного поведения пользователей. При этом даже обгоняя темпы роста угроз к информационным системы росли и системы защиты. Совокупность этих факторов привела к появлению нового класса решений, модулей информационной безопасности, которые и называются UEBA.

Из истории UEBA

На самом деле технология далеко не нова, IDS-системы или WAF – в середине 2000-х применяли поведенческий анализ к построению логики своей работы. Если мы говорим про IDS, они строили профили по хостам, WAF-системы с самого начала предполагали работу по построению профилей пользователей, того, как взаимодействуют пользователи - учетные записи с URL защищаемых систем.

Сейчас же появляются новые области и новые типы систем, в которые эта технология внедряется. А внедряться он стал потому, что появилась необходимость и техническое подкрепление для того, чтобы ее можно было внедрить.

Какие же были технические предпосылки для массового распространения технологии UEBA

Довольно частый - привычный подход к обеспечению информационной безопасности заключался в трех аспектах:

- Построение правил – политик безопасности.

- Работа системы с сигнатурами – те правила, которые заложил тот или иной вендор, обладая своей компетенциейв решении определенных задач.

- Человеческий анализ данных, которые попали под правила илипод сигнатуры.

Руководствуясь таким подходом можно решать только те задачи, которые подпали под ранее созданные правила. Несколько улучшило этот подход, минусы которого очевидны, внедрение систем класса Big Data. Точнее внедрение вендорами этой технологии в системы информационной безопасности. Это дало немного развязать руки сотрудникам информационной безопасности, потому что пропала жесткая необходимость настраивать те правила, по которым система должна сработать.

А учитывая, что у нас есть громадный архив перехваченной информации, и в случае если мы заранее не знаем информацию об инциденте и не можем ее описать с помощью политик безопасности мы этот инцидент можем расследовать с помощью ретроспективного анализа. Системы класса Big Data дали скорость поиска, но в то же время оставались «слепыми» перед более изощренными злоумышленниками. Поэтому логичным развитием такого подхода стало появление новых механизмов машинного обучения и поведенческого анализа в системах информационной безопасности. Как раз подобные системы и есть системы класса UEBA.

Отдельное решение или модуль в прикладных системах защиты?

Прежде чем говорить о том, что это за «серебряная пуля», которая будет решать любые задачи безопасности и не требовать при этом человеческих ресурсов, давайте посмотрим, что же такое UEBA – это отдельная система безопасности или часть тех больших прикладных систем защиты, которые уже есть в компаниях.

Одни эксперты говорят, что UEBA - это умная SIEM-система, в которую включена логика построения профилей не только пользователей, но и любых сущностей и возможность выявления отклонений для этих профилей. Другие говорят, что лучшим подходом является внедрение модулей UEBA в прикладные системы защиты.

Но идеальных универсальных систем на самом деле не существует, никакая SIEM-система не будет эффективно работать до тех пор, пока не будет подготовлены данные, которые мы сможем на нее подавать. Нет компаний, где кроме SIEM-системы не стоит ни одной прикладной системы информационной безопасности. С подходом UEBA ситуация такая же – когда мы внедряем в SIEM самый «умный» движок, которая позволяет выявлять отклонения, главная задача будет – подать на эту систему события, на основе которых она будет обучаться. Тут возникает вопрос, кто будет этим заниматься? Как раз прикладные системы, которые защищают целевые информационные системы в компании.

Поэтому логичным подходом будет интеграция модулей UEBA с целью усиления прикладных решений информационной безопасности.

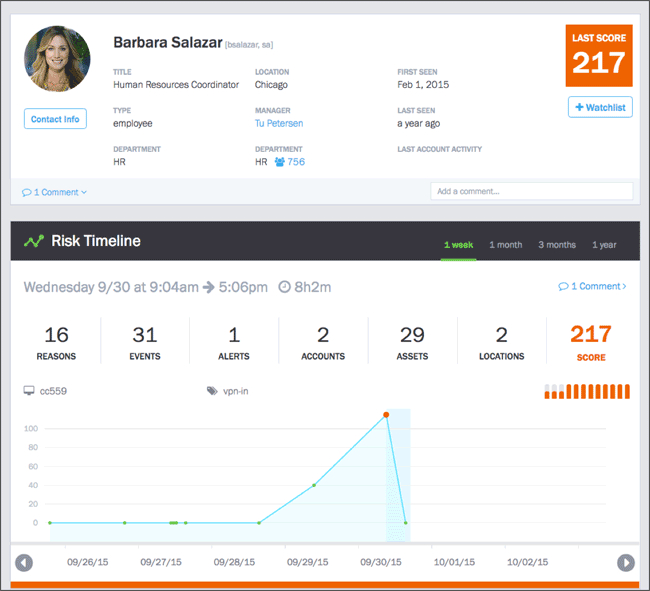

Рассмотрим UEBA в разрезе прямой пользы для пользователя как перечень функциональных возможностей прикладной системы защиты информации. Для многих прикладных систем UEBA состоит из двух частей:

- Модель обучения – копит статистику по каждому пользователю в течение большого промежутка времени,строит профиль его работы.

Если говорить о системе защиты баз данных, как примера работы подобной системы, это может быть статистика, к каким базам данных подключался пользователь, с какими таблицами он чаще всего работает, сколько запросов он делает в день и сколько ответов получает. Как часто он делает неудачные авторизации, подключается с чужого компьютера ит.п. По сути это модель – профиль пользователя, который состоит из громадного количества идентификаторов , которые так или иначе связаны с каждым его действием в системе базы данных, которые пролетают в трафике. Результатом периода обучения, который длится от недели до месяца, профили шлифуются, из них удаляются те события, которые уже на этапе обучения были нелегитимными, и система переводится в режим выявления отклонений.

Под выявлением отклонений понимаются две вещи: первая – принцип белых и черных списков, как и в старом подходе построения систем защиты данных, но в чем плюс, тут он строится в автоматическом режиме и строится под каждого пользователя. Тут нет необходимости строить черный список таблиц, к которым не должны подключаться, нет белого списка IP-адресов, к которым должны идти подключения систем и приложений. Система сама их строит и адаптируется под каждого пользователя. Понимая, где администратор, где рядовой пользователь, где сотрудник бухгалтерии, а где человек, который работает в клиентском отделе банка, например, и обслуживает клиентов. Все мы понимаем, что специфика их работы с данными, по сути, отличается.

Большой плюс системы с модулем UEBA - она автоматически настраивает политики безопасности точечно, причем под любого человека, который работает с системой, которого вы как сотрудник безопасности могли даже не знать.

В режиме выявления отклонений эти политики начинают автоматически проверять каждое действие, и если оно не подходит под среднестатистическую модель работы данного пользователя, система уведомляет офицера ИБ о случившемся инциденте.

- Второй подход, на котором также строится системы с внедренным модулем -статистический анализ.Тогда система уже не работает по принципу черных и белых списков, а работает по принципу выявления статистических аномалий. Если человек начинает делать значительно больше запросов, получать гораздо больше информации в области ответов, чем обычно, либо начинает работать в нетипичное для его учетной записи время, сообщение об инциденте будет отправлено в службу безопасности, при этом, отчет подстраивается под специфику работы любого пользователя.

Это всего один из примеров подхода по применению модуля UEBA в выявлении инсайдеров, то есть выявления фактов, когда люди, обладая легитимным доступом к данным начинают нестандартно работать, делать больше запросов или получать информацию по тем людям, по которым раньше не получали.

Такие задачи, конечно, можно решить альтернативным путем, но на это уйдет гораздо больше времени. Но одна из основных целей внедрения UEBA, согласно Gartner, - повышение качества решения задач при уменьшении времени на их решение.

В каком направлении эти системы будут развиваться?

Является ли UEBA панацеей от любых проблем, связанных с информационной безопасностью? Скорее, нет. Но то, что будут однозначно полезны для служб безопасности в практическом использовании – однозначно, да. Более того, внедрение этой технологии в любые прикладные системы защиты информации – это дело небольшого количества времени. И уже в ближайшие 2-3 года использование модуля UEBA в продуктах информационной безопасности станет привычным для работы сотрудников по информационной безопасности.

![[UEBA] Поведенческий анализ в системах ИБ, фото 1](/upload/iblock/1d9/1d9fb5b8ab9eb2440cf94f44c217d5a9.jpg)

![[UEBA] Поведенческий анализ в системах ИБ, фото 2](/upload/iblock/140/140d917c92781563e1c6cbbbd732e52b.jpg)