![[CNews] Как адаптировать ИБ-системы компании к удаленной работе сотрудников [CNews] Как адаптировать ИБ-системы компании к удаленной работе сотрудников](/upload/iblock/6d8/Plashka-_-Udalyenka.jpg)

Риски при срочной организации удаленных рабочих мест

При обеспечении удаленного доступа сотрудники ИТ-служб в первую очередь делают все так, чтобы не пострадал бизнес. Иногда это может идти вразрез с требованиями безопасности, по большей части — непреднамеренно. Для удаленного доступа открывается большое количество новых портов, редактируются правила межсетевых экранов, которые раньше блокировали подключение вне доверенных зон, а теперь могут их разрешать. Причем в авральном режиме такая работа может вестись бессистемно, так как у бизнеса не всегда есть возможность в сжатые сроки качественно решить вопрос организации работы в новых условиях.Как следствие, службе безопасности становится сложнее отличить легитимное подключение сотрудников компании, которые работают в удаленном режиме, от нелегитимного подключения каких-либо других пользователей, которые также пытаются удаленно подключиться к сервисам компаний.

Как обеспечить безопасность корпоративных данных при удаленной работе сотрудников?

Для осуществления должного уровня информационной безопасности в части контроля действий сотрудников на удаленной работе, одной DLP-системы уже недостаточно, так как она контролирует конечные рабочие станции, которые остались в офисах, и не всегда используются как промежуточное звено при подключении к офисной сети.

На практике далеко не все подключаются по классической схеме со своего ноутбука через VPN к своему рабочему ПК. Иногда это подключение идет напрямую с домашнего компьютера, вразрез с рабочей этикой и техникой безопасности. Прямой выход из ситуации — установка агентов на личные ПК пользователей, но это крайне сложно реализовать на практике как из-за технических ограничений, так и из этических соображений, тем более — в сжатые сроки.

При этом в сложившейся ситуации можно сместить акцент с контроля рабочих станций сотрудников на места хранения важной корпоративной информации, а также на сетевое оборудование, которое может быть подвержено атакам. Это могут быть различные коммутаторы, периферийные устройства, доступ к которым упростился.

Контроль конечных мест хранения важной бизнес-информации и общего сетевого обмена данных, который сейчас происходит внутри компаний и снаружи, возможен с помощью решений «Гарда Технологии» следующими способами.

Первый вариант — применение системы анализа сетевого трафика «Гарда Монитор», которая позволяет выявлять факты подключения ко всем сетевым ресурсам как извне, так и изнутри. Это решение позволит навести порядок в инфраструктуре. Сотрудники безопасности смогут в автоматическом режиме зафиксировать и увидеть, в каких сегментах сети и к каким бизнес-системам начали появляться новые подключения, и оперативно их проверить на легитимность.

Второй вариант — контроль доступа корпоративных ресурсов на уровне данных. Система защиты баз данных «Гарда БД» активно применяется для контроля привилегированных пользователей и контрагентов. Эти функции решения особенно актуальны сейчас, когда многие пользователи, которые по специфике своей работы становятся очень похожими на контрагентов, подключаются снаружи, используя клиенты удаленного доступа. То есть служба безопасности будет видеть все попытки запросов и ответов к корпоративным базам данных и веб-приложениям в режиме реального времени и сможет вовремя предотвратить утечку или модификацию критической информации.

Рассмотрим, какие задачи безопасности удаленного доступа может решить система класса Network Traffic Analysis (NTA) на практических примерах.

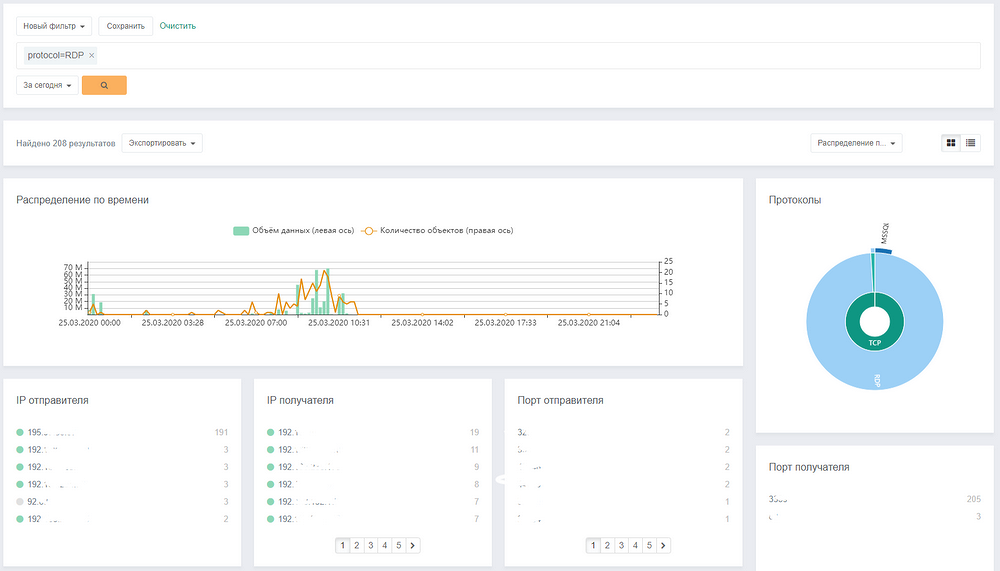

Комплекс «Гарда Монитор» позволяет отобразить все подключения к рабочим ПК через механизм подключения к удаленному рабочему столу (RDP).

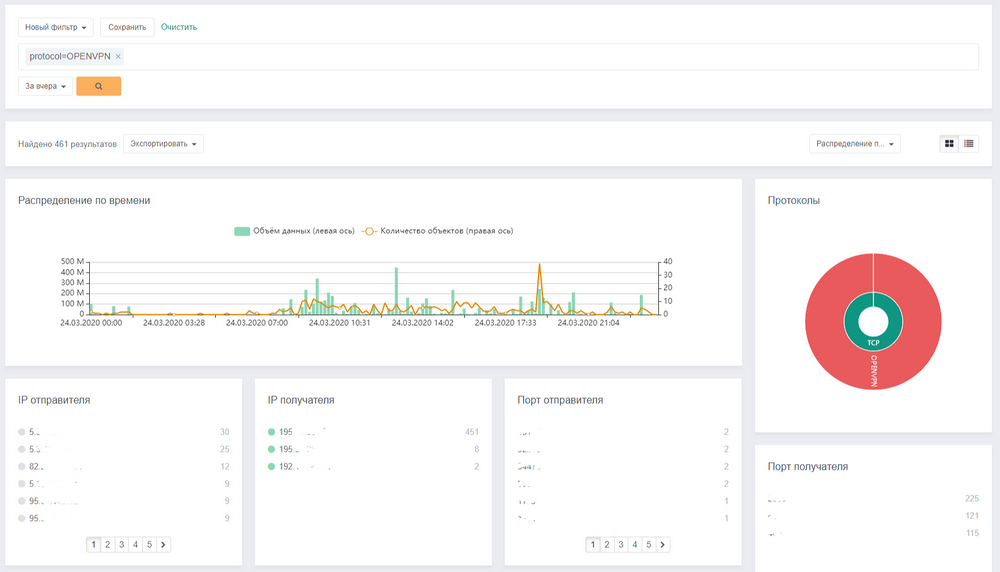

Или, например, можно посмотреть все подключения через VPN.

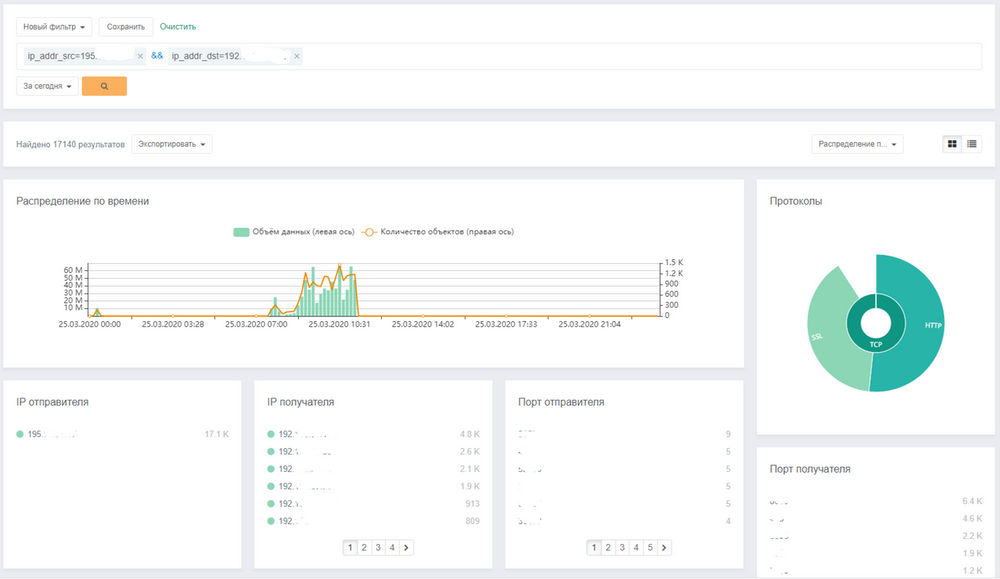

В этом случае в качестве IP-адреса получателей мы видим адреса VPN-шлюзов. Указав в качестве адреса отправителя адрес шлюза, а в качестве получателя — адрес внутренней подсети предприятия, можно увидеть факты нелегитимного подключения к серверам из внутренней сети, минуя RDP в обход установленных службой ИТ-политик.

Ввиду тотального перехода на удаленный формат работы, увеличивается нагрузка на каналы связи и серверную инфраструктуру компании. Количество сессий и объем трафика возрастает в десятки раз и приближается к пиковой нагрузке.

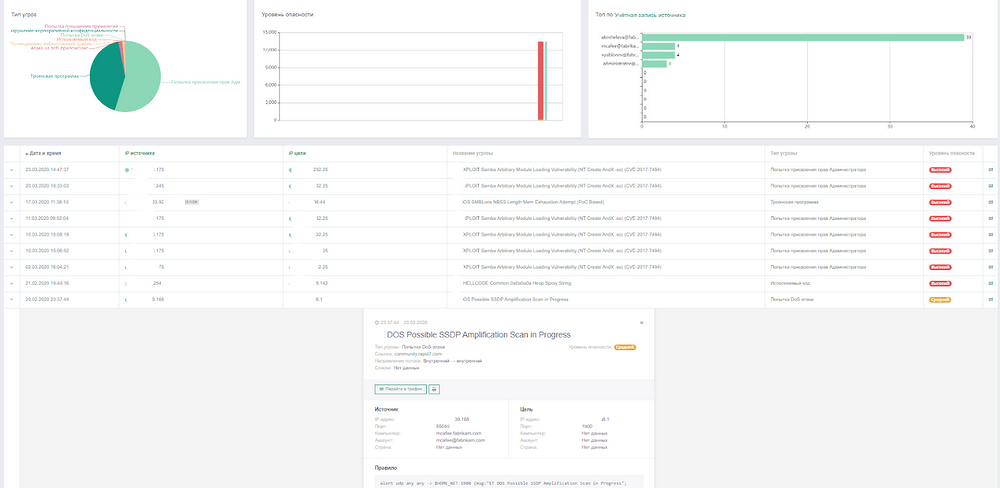

Даже небольшой DDoS-атаки, организованной злоумышленниками в таких условиях, достаточно, чтобы нарушить доступность корпоративной сети извне. А это равносильно остановке всего рабочего процесса. «Гарда Монитор» детектирует первые признаки атаки и мгновенно оповещает службу информационной безопасности.

Применение решений по защите баз данных, а также веб-приложений и системы контроля сетевых инцидентов на всех сегментах сети, позволяет оперативно обнаружить попытки нелегитимного доступа и предотвратить утечки конфиденциальной информации как извне, так и со стороны удаленных сотрудников.